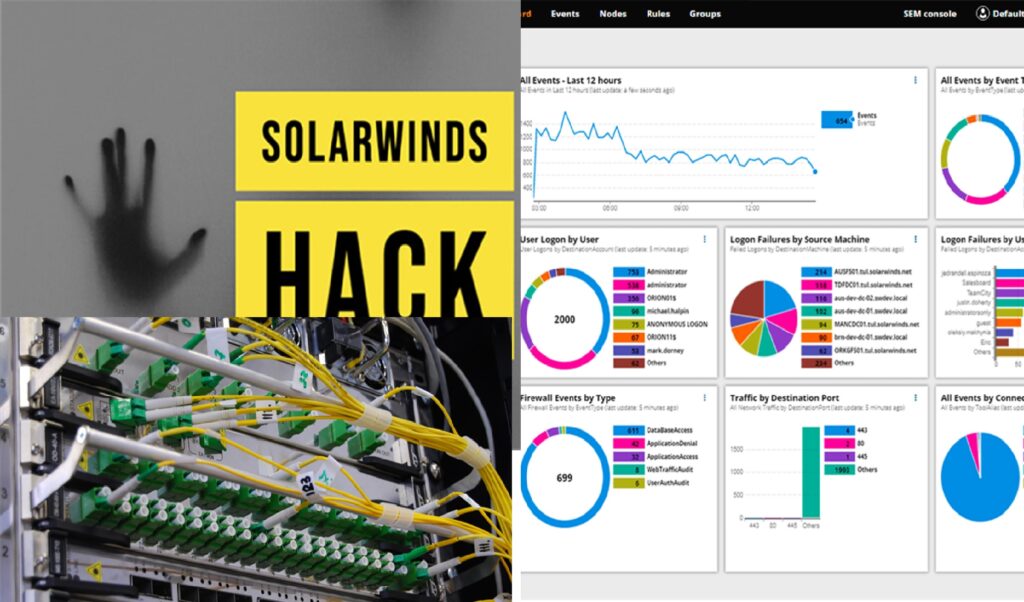

■2020年の年末、SolarWinds社が開発し提供するIT管理ソフトやネットワークの監視、管理ツールのOrion Platformにて攻撃者が侵入可能なバックドアのコードを埋め込まれていたことが報告されました。この侵入可能なコードが埋め込まれていたソフトウェアは同社により2019年より正式に配布されていて、USではこのソフトウェアを利用している政府機関や民間企業1万8000組織に影響が出ていると報告されました。

■これについては、SolarWinds社やCISA(米国 国土安全保障省サイバーセキュリティ・インフラストラクチャー・セキュリティ庁)にて詳細レポートがアップされています。日本では、一部まとめサイトなどでも紹介されていますし、セキュリティ業界界隈では話題になっていますが、あまり世間一般的なニュースなどで表立って報道されていません。日本では、SolarWinds社の製品はあまり使われていないのか、対岸の火事扱いなところもあるのでしょうか。

とはいえ、グローバルな事業展開をしている企業は今一度このケースについてブレークダウンしたほうが良いと思いますし、このような非常に恐ろしいサイバーアタックが発生しているということ事態は認識しなければなりませんし、その上で今後のセキュリティ対応の参考にするべきかと思います。

■なぜ恐ろしいか。

現在企業や組織には様々な、ネットワーク装置が導入されています。ルータ、スイッチ、VPN装置、Wirelsss(Wi-Fi)、FWなどがが代表的なものです。

こういったネットワーク機器は今回のようなソフトウェアを使って、管理監視をおこなうことが可能ですが、機器の管理権限(わかりやすい話で説明するとユーザ名やパスワード)を監視管理ソフトウェアに渡し、ソフトウェアから機器を制御可能にしたうえで運用しなければなりません。

つまり、今回明らかになった攻撃で侵入されると、ソフトウェア自体のみならず、このソフトウェアで監視管理の対象となっているネットワーク機器およびその周辺のシステムへの侵入を可能にしてしまいます。

例えば、英国のサイバーセキュリティ企業Volexity社は今回の攻撃の結果、Outlook Web Appのの二要素認証システム(Duo社)の認証をバイパスしてしまうことができると報告しています。

いわゆるサプライチェーン攻撃ということになりますが、上記例では話が飛びすぎていてわかりずらいので、ネットワークセキュリティの観点でネットワーク機器の管理権限を盗られてしまうとなにが怖いのか、もう少し、わかりやすくかみ砕いてみます。

■1.攻撃者がVPN装置やWi-Fiを利用して簡単にアクセスできるように設定変更できてしまう。

VPN装置、Wireless製品などネットワークアクセス周りの機器はなんらかの認証というメカニズムを導入していると思います。この認証のシステムは装置に設定されていますが、攻撃者がアクセスできるように設定変更してしまうと、簡単に社内のネットワークへの侵入を許すことが可能になります。

■2.最近のネットワーク装置はパケットトレース可能で、PCAPファイルを取得し、例えばフリーのソフトウェア(WireShark)で解析可能です。攻撃者はパケットをトレースして中身を解析し通信を傍受できる。

ルータやスイッチは性能や管理性が向上し、機械を通過する通信パケットを取得し解析するソフトウェアが動作する製品が多くなっています。これはつまり、攻撃者は通信内容を把握することが可能になります。(例:Cisco社のルータ ISRシリーズ、スイッチCatalystシリーズ、データセンタスイッチ Nexusシリーズ、PaloAltoNetworks社のファイヤウォールなどパケットキャプチャーを行い、取得可能です。)

最近では暗号化されたSSL通信も複合化して解析可能なToolも出ていますので、通信の傍受により、機密ファイルや証明書の漏洩やサーバやクライアントのパスワードなども奪取可能になります。

例えばSolarWinds社も例として挙げている「kerberoasting」の例では、傍受したパケットの内容から、チケットを入手しさらにWindows ドメインへの侵入も可能になるわけです。

■3.その他。

上記のような初動がサプライチェーンの初期の段階で達成できればさらに、様々な侵入先や侵入経路を作成でき、Orionのバックドアを利用せずともやりたい放題の環境を作成することが可能になります。CISAではまずはActive Directoryを利用したSAML認証に注意しましょうとしており、AzureAD/m365 環境への侵入検知のスクリプトも公開しました。

その他、MITRE ATT&CK® で紹介される以下のような攻撃テクニックも今回の攻撃利用されることが可能と紹介されています。

Query Registry [T1012]

Obfuscated Files or Information [T1027]

Obfuscated Files or Information: Steganography [T1027.003]

Process Discovery [T1057]

Indicator Removal on Host: File Deletion [T1070.004]

Application Layer Protocol: Web Protocols [T1071.001]

Application Layer Protocol: DNS [T1071.004]

File and Directory Discovery [T1083]

Ingress Tool Transfer [T1105]

Data Encoding: Standard Encoding [T1132.001]

Supply Chain Compromise: Compromise Software Dependencies and Development Tools [T1195.001]

Supply Chain Compromise: Compromise Software Supply Chain [T1195.002]

Software Discovery [T1518]

Software Discovery: Security Software [T1518.001]

Create or Modify System Process: Windows Service [T1543.003]

Subvert Trust Controls: Code Signing [T1553.002]

Dynamic Resolution: Domain Generation Algorithms [T1568.002]

System Services: Service Execution [T1569.002]

Compromise Infrastructure [T1584]

■ではどうすればいいのか。

SolarWinds Orionのソフトウェアをご利用の場合は、もちろん至急の対応が必要で、SloarWinds社やCISAの指示に従った対処をしなければなりません。(このブログでは省きます。)

SolarWinds Orionのソフトウェアを利用していなくても少ならからず、ネットワーク機器やその管理装置を利用している組織企業はこれを教訓にしなければなりません。

今回は公式リリースされているソフトウェアに攻撃者が侵入できる悪意のあるコードが埋め込まれていたということで全く前代未聞の話で、きわめて衝撃的な話です。メーカが配布しているソフトウェアを信用して利用しているユーザは防ぎようがありません。

もし、自社で利用しているネットワーク監視管理製品がそのような悪意のあるコードが埋め込まれていた場合を想定するとやるべきことは何でしょうか?もちろんサプライチェーン攻撃の初期侵入やコマンド&コントロールを防ぐということが一番大事ですが、やはり重要なのは侵入された後も想定し、ネットワーク内部のセキュリティ対策、初期侵入後の攻撃者の動作を検出し防御する対策、何が行われているか理解するフォレンジックの仕組みが必要になってくるのではないでしょうか。

インターネット境界のみならず、ゼロトラスト対応を内部ネットワークに行うことによりサプライチェーンを広げず、被害を最小限に抑えることを目指すべきです。そして広範囲にわたるシステムと多様化する攻撃手法のセキュリティ監視運用を回していくか対応人材と組織とその自動化ツールの導入も検討しなければなりません。

弊社ロッキャオンネットワークスではサイバーセキュリティ対応の現状のアセスメント、あるべき姿の作成、プランニング、対応優先度および投資のロードマップ作成、RFI、RFP対応のご支援をすることが可能です。

これを機会にご相談いただければと存じます。

参考文献

https://www.solarwinds.com/securityadvisory/

https://us-cert.cisa.gov/ncas/alerts/aa20-352a

https://www.volexity.com/blog/2020/12/14/dark-halo-leverages-solarwinds-compromise-to-breach-organizations/

https://github.com/cisagov/Sparrow